Bkav: Vụ tấn công webstite cảng hàng không chỉ là khai thác lỗ hổng

(Dân trí) - Dựa trên các dấu hiệu để lại sau vụ tấn công mới nhất nhắm vào website cảng hàng không Việt Nam (Tân Sơn Nhất, Rạch Giá, Tuy Hòa), các chuyên gia bảo mật của công ty Bkav khẳng định đây không phải là tấn công APT như vụ việc của Vietnam Airlines mà chỉ là khai thác lỗ hổng website.

Bkav cho biết, trong hai ngày 8-9/3/2017, một số website của các cảng hàng không như: Tân Sơn Nhất, Rạch Giá, Tuy Hòa bị hacker tấn công. Vụ việc khiến cộng đồng hoang mang và nghi ngờ về một “sự cố Vietnam Airlines” lần thứ 2. Tuy nhiên, đây không phải là tấn công APT như vụ việc của Vietnam Airlines mà chỉ là khai thác lỗ hổng website.

Cụ thể, đại diện Bkav, ông Ngô Tuấn Anh, Phó chủ tịch phụ trách an ninh mạng của Bkav cho biết rằng, căn cứ trên dấu hiệu để lại, các website cảng hàng không chỉ đơn thuần là bị hacker khai thác lỗ hổng website. Những lỗ hổng này tồn tại chủ yếu xuất phát từ việc thiếu quy trình kiểm tra đánh giá cũng như kinh nghiệm về lập trình an toàn của đội ngũ lập trình viên. Theo một kết quả nghiên cứu đã được công bố của Bkav, có tới 40% website Việt Nam tồn tại lỗ hổng.

Trong khi đó, vụ tấn công vào Vietnam Airlines cuối tháng 7/2016, hacker đã sử dụng virus cài phần mềm gián điệp vào máy của quản trị. Từ đó, tấn công thay đổi giao diện website, tấn công vào hệ thống âm thanh, màn hình thông báo tại nhà ga. Các phần mềm gián điệp này không phải là những virus lây nhiễm một cách ngẫu nhiên vào hệ thống mà được phát tán một cách có chủ đích. Đây là tấn công APT.

Ông Ngô Tuấn Anh cũng khuyến cáo: “Để đảm bảo an toàn cho hệ thống, trong quá trình quản trị và vận hành hệ thống website, người quản trị nên có quy trình kiểm tra đánh giá website trước khi đưa vào sử dụng. Đồng thời, cần định kì kiểm tra để từ đó có biện pháp khắc phục các lỗ hổng, đảm bảo cho hệ thống website của mình được an toàn hơn. Thêm vào đó, các cơ quan tổ chức nên tiến hành đào tạo, củng cố, tăng cường kiến thức về lập trình an toàn. Khi tiến hành code website, các kĩ sư phải phân tích kĩ càng, lường trước được tất cả các tình huống có thể xảy ra để tránh “tạo” lỗ hổng website”.

“Những sự cố trong lĩnh vực hàng không xảy ra vừa qua cho thấy việc đảm bảo an ninh mạng cho ngành hàng không vẫn còn yếu kém và việc đầu tư chưa tương xứng với tầm quan trọng của hệ thống”, ông Ngô Tuấn Anh chia sẻ thêm.

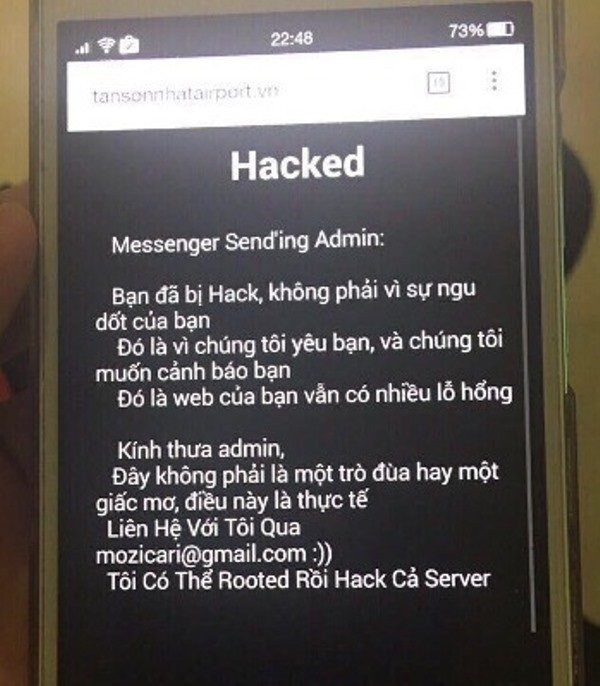

Trước đó, vào khoảng 22 giờ 45 ngày 8/3, trang web của Sân bay Quốc tế Tân Sơn Nhất tại địa chỉ http://www.tansonnhatairport.vn/ đã không thể truy cập được như bình thường, thay vào đó trên trang web xuất hiện thông điệp cho biết trang web này đã bị tin tặc tấn công.

Đến khoảng 10 giờ sáng ngày 9/3, sự cố đã được khắc phục và trang web của Tân Sơn Nhất đã trở lại hoạt động bình thường.

Đại diện từ Cảng hàng không quốc tế Tân Sơn Nhất cũng cho biết vụ tấn công vào website sân bay TSN trong hai ngày liên tiếp (8 - 9/3) không ảnh hưởng tới khai thác cũng như thất thoát dữ liệu.

Gia Hưng